[Avis d'expert] Gallo Fall : "Reconquérir la souveraineté numérique du Sénégal après la cyber-attaque du DAF"

Gallo Fall vit et travaille au Etats Unis, pense que la protection de l’écosystème numérique de l’Afrique et son avenir est un imperative. Il a occupé plusieurs postes de direction en cybersécurité. Il a obtenu un B.S. en Informatique et Sécurité des Réseaux avec une mineure en Informatique Forensique à Dakota State University, suivi d’un Masters M.S. en Technologies de la Sécurité à l’Université du Minnesota, spécialisé en cybersécurité, infrastructures critiques et gestion des risques.

Cet article met en avant le poids symbolique des systèmes biométriques et d’identité tout en soulignant les risques à long terme liés à la compromission des données biométriques nationales. Cet éditorial souligne l’importance de la souveraineté numérique et exhorte le Sénégal et les nations africaines à prendre le contrôle de leur avenir numérique en construisant des systèmes sécurisés et résilients pour héberger et protéger ce qui compte le plus en matière de cybersécurité.

La récente cyberattaque contre la Direction de l'automatisation des fichiers (DAF) a révélé une vulnérabilité critique au cœur de notre République. Selon les informations publiques disponibles, un groupe se faisant appeler « The Green Blood Group » affirme avoir exfiltré 139 téraoctets de données hautement sensibles, perturbant ainsi la délivrance des cartes d'identité nationales et des passeports et compromettant potentiellement les informations biométriques et administratives de millions de citoyens sénégalais.

Je vous écris en tant qu'expert en cybersécurité et en gouvernance des risques pour vous exhorter à une réponse décisive qui aille au-delà des solutions techniques et s'attaque au problème fondamental : la souveraineté numérique du Sénégal.

Pour expliquer la quantité de données volées aux personnes non spécialistes, il est important de préciser que la capacité de stockage est généralement mesurée selon deux normes différentes : décimale (SI), utilisée par les fabricants de matériel, et binaire (IEC), souvent utilisée par les systèmes d'exploitation. Mo désigne les mégaoctets.

1 gigaoctet (Go) = 1000 mégaoctets, selon la norme décimale, ou 1024 mégaoctets selon la norme binaire (IEC). 1 téraoctet de stockage peut contenir environ 250 000 à 300 000 photos (en supposant des photos de 12 mégaoctets).

Une capacité de stockage de 139 téraoctets permet de stocker environ 11 583 333 photos de 12 mégaoctets chacune en utilisant la conversion décimale standard, ou 12 146 005 photos en utilisant la conversion binaire.

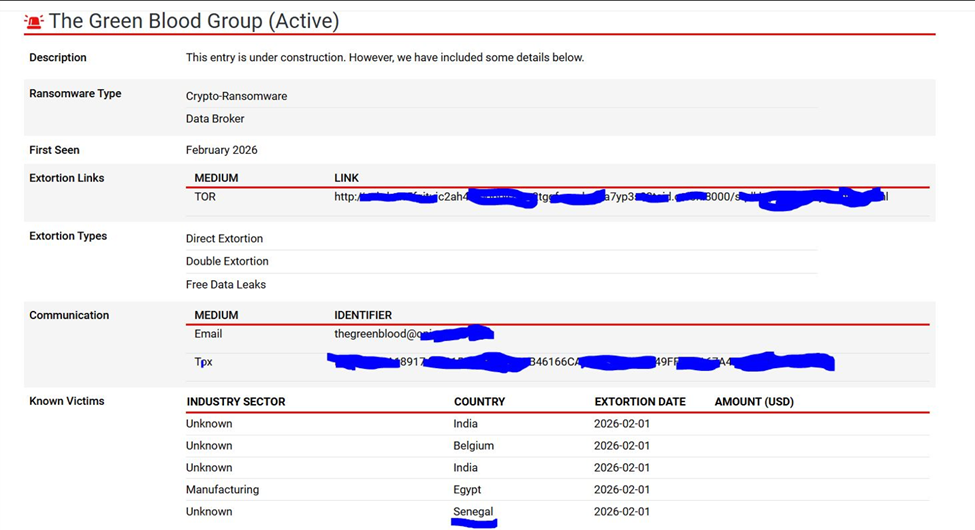

Qui est Green Blood Group ?

Green Blood Group est un groupe de cybercriminels motivé par l'appât du gain, observé pour la première fois en février 2026. Selon les informations disponibles, il appartient à l'écosystème des acteurs de la cybercriminalité utilisant des rançongiciels, qui combinent le vol de données et l'extorsion. Leurs activités s'inscrivent dans la tendance générale des petits groupes agiles qui utilisent des outils courants, des canaux de communication anonymes et des sites de fuite publics pour contraindre leurs victimes à payer. Le groupe exploite un site de fuite dédié sur le réseau Tor et applique un modèle de double extorsion, menaçant de divulguer publiquement les données des victimes en cas d'échec des négociations.

Le groupe Green Blood semble être une nouvelle organisation de rançongiciels, et non une simple réorganisation d'un groupe déjà connu. Ce groupe dispose d'un site de fuite de données indépendant sur le réseau Tor et utilise des canaux de communication chiffrés pour interagir avec ses victimes.

Types d'extorsion :

• Extorsion directe

• Double extorsion

• Fuites de données gratuites

Pays cibles observés

Le mode de ciblage suggère une concentration sur des régions où la maturité en matière de réponse aux incidents et les exigences de divulgation des attaques par rançongiciel varient, ce qui pourrait accroître la probabilité de réussite des tentatives d'extorsion.

• Sénégal

• Inde

• Colombie

• Égypte

• Belgique

Le danger de l'externalisation de l'identité

La cyberattaque est survenue précisément au moment où l'État sénégalais était engagé dans un conflit commercial avec IRIS Corporation Berhad, l'entreprise malaisienne responsable des cartes d'identité nationales numériques du Sénégal. Dès la détection de l'intrusion, IRIS aurait demandé à la DAF (Direction de l'Automatisation des Fichiers) de désactiver tous les systèmes, tandis que son équipe technique se préparait à se rendre sur place depuis la Malaisie. Autrement dit, en pleine situation d'urgence nationale, le fonctionnement et la restauration de l'infrastructure d'identification essentielle du Sénégal dépendaient entièrement d'un fournisseur étranger situé à des milliers de kilomètres. Il ne s'agit pas d'une simple complication liée aux marchés publics, mais d'une vulnérabilité stratégique profonde : lorsque la continuité de notre système d'identification national repose sur un prestataire externe impliqué dans un différend financier avec l'État, une partie de notre souveraineté est déjà compromise. La convergence d'une cyberattaque majeure, d'un conflit commercial et d'une demande de mise hors service des systèmes nationaux révèle une faiblesse structurelle que les enquêteurs doivent examiner de près, notamment la possibilité que la relation avec le fournisseur ait elle-même créé ou amplifié les failles de sécurité actuellement exploitées.

Cet arrangement soulève trois graves préoccupations :

De plus, des informations disponibles dans le domaine public suggèrent que d’autres entités stratégiques, y compris Sénégal Numérique S. A. (SENUM SA), la société d’État responsable des infrastructures numériques gouvernementales, ont également été ciblées, indiquant une campagne plus large contre nos « coffres-forts numériques » institutionnels. Associées aux attaques antérieures contre la Direction générale des Impôts et des Domaines, ces actions révèlent un schéma de vulnérabilité systémique au plus haut niveau des systèmes d’information de l’État.

La souveraineté des données comme impératif constitutionnel

La souveraineté des données est la forme contemporaine de la souveraineté étatique à l’ère numérique. Ce n’est pas un slogan technique ; c’est un impératif constitutionnel qui doit orienter l’acquisition, l’architecture et la gouvernance de tous les systèmes d’information critiques.

La Constitution affirme la souveraineté du peuple sénégalais sur son territoire et ses institutions. Or, à l’ère numérique, cette souveraineté doit également s’étendre aux données et aux infrastructures numériques. Les bases biométriques, registres civils, fichiers fiscaux, dossiers d’immigration et listes électorales constituent l’ossature informationnelle de la République, déterminant l’identité légale, l’accès aux droits, les obligations fiscales et la participation démocratique.

Si ces coffres-forts numériques peuvent être ouverts, chiffrés ou pris en otage par des groupes criminels – ou indirectement influencés par des entités étrangères qui gèrent les systèmes – alors notre souveraineté n'existe que sur le papier.

L'incident de la DAF, combiné aux attaques précédentes contre des institutions telles que la Direction générale des impôts et des domaines et aux informations selon lesquelles SENUM SA, l'entreprise publique chargée de la protection des données gouvernementales, aurait également été compromise, révèle un schéma d'exploitation systématique des vulnérabilités de haut niveau. Ces violations ne sont pas des incidents isolés ; elles sont les symptômes d'une architecture qui a privilégié la rapidité et l'externalisation au détriment du contrôle national et de la résilience.

Un programme politique pour l'indépendance numérique

Compte tenu de ce qui précède, je propose respectueusement au gouvernement d'envisager les mesures suivantes, en s'appuyant sur les stratégies existantes mais en les renforçant en termes de portée et d'urgence :

1. Consacrer la souveraineté et la localisation des données pour les systèmes critiques Définir, par loi ou décret, des catégories de « données nationales critiques » (y compris les données biométriques, fiscales, de santé, électorales et de sécurité) qui doivent être stockées et traitées sur des infrastructures physiquement situées au Sénégal et exploitées sous contrôle national direct. Exiger que tout partenariat étranger impliquant de telles données inclue des dispositions claires pour l’accès de l’État au code source, aux clés cryptographiques et à la documentation opérationnelle, sans pouvoir unilatéral pour les fournisseurs externes de désactiver ou suspendre les systèmes.

2. Rééquilibrer les contrats en faveur de la capacité nationale : Examiner le contrat avec IRIS Corporation et des arrangements similaires afin de s’assurer qu’ils ne créent pas de dépendance stratégique ni ne limitent la capacité de l’État à exploiter et sécuriser ses propres systèmes. Pour les futurs appels d’offres, imposez un transfert obligatoire de technologie, des coentreprises avec des entreprises sénégalaises et des clauses de renforcement des capacités qui exigent que les partenaires étrangers forment et intègrent les équipes nationales dans la conception, l’exploitation et la défense de ces systèmes.

3. Renforcer la gouvernance et l’application de la cybersécurité nationale Donner le pouvoir à une autorité centrale nationale de cybersécurité dotée d’un mandat clair pour auditer, certifier et surveiller tous les systèmes critiques, qu’ils soient exploités par des agences publiques ou des contractants privés. Exiger des évaluations de sécurité régulières et indépendantes, des tests d’intrusion et des exercices de réponse aux incidents, avec un rapport complet au comité parlementaire compétent afin d’assurer une surveillance démocratique.

4. Investir dans les talents et l’industrie sénégalaises en cybersécurité Créer des mécanismes de financement dédiés pour la formation des ingénieurs en cybersécurité, des spécialistes en criminalistique numérique et des architectes de la sécurité via des partenariats entre gouvernement, universités et secteur privé. Encourager la croissance d’entreprises locales de cybersécurité capables de rivaliser pour des contrats d’État, préservant ainsi l’expertise et la valeur économique au Sénégal et dans la région plus large de la CEDEAO.

5. Promouvoir la transparence et la confiance du public après la faille Publier, dès que possible sans compromettre la sécurité, un rapport officiel et techniquement solide sur l’incident du DAF, détaillant l’étendue des données affectées, les mesures prises et les réformes prévues. Établir des canaux de communication clairs avec les citoyens dont les données ont pu être exposées, et développer des programmes de remédiation (tels que la surveillance renforcée, le renouvellement des documents et les services de soutien) pour atténuer les risques potentiels.

Un avertissement africain plus large

L’expérience du Sénégal résonne avec une réalité africaine plus large. Des contrats nationaux d’identification aux systèmes d’immigration en passant par les plateformes de villes intelligentes, de nombreux États africains se sont tournés vers des fournisseurs externes pour des infrastructures numériques clés en main. Bien que ces dispositifs puissent accélérer la modernisation, ils créent souvent des dépendances opaques et exposent les systèmes publics fondamentaux à des risques à la fois cybercriminels et géopolitiques. Les pays qui ont commencé à internaliser les capacités de cybersécurité et à exercer un contrôle renforcé sur leurs données — comme ceux qui créent des agences nationales de cybersécurité et investissent massivement dans les industries numériques nationales — démontrent qu’une autre voie est possible.

L’Afrique ne peut pas se permettre un avenir où l’identité de nos citoyens, les registres électoraux et les archives d’État résident effectivement à la merci d’acteurs extérieurs, qu’il s’agisse de hackers du dark web ou de vendeurs dans des capitales lointaines. La violation du DAF devrait donc être étudiée non seulement à Dakar, mais dans chaque capitale où des systèmes biométriques et d’identité sont acquis ou renouvelés.

De l’appel d’alarme au plan

La priorité immédiate du gouvernement est à juste titre de contenir l’incident du DAF : rétablir les services, évaluer l’ampleur complète de la compromission des données et coopérer avec les enquêteurs pour identifier et poursuivre les responsables. Mais une fois le feu immédiat maîtrisé, le Sénégal doit résister à la tentation de « revenir à la normale », car c’est précisément la normalité qui a rendu cette crise possible.

Au contraire, cette faille devrait servir de modèle pour un programme national de souveraineté numérique — un programme qui remet les citoyens, institutions et experts sénégalais au centre de notre infrastructure identitaire. Si nous considérons ce moment comme un point d’inflexion plutôt qu’une gêne à enterrer, le Sénégal peut émerger comme un leader continental dans une gouvernance numérique responsable et souveraine.

Le groupe Sang Vert a peut-être révélé nos faiblesses, mais il a aussi clarifié notre chemin. La question maintenant est de savoir si nous allons la suivre.

Transformer la crise en opportunité

Le Sénégal a l’opportunité de transformer cet incident grave en catalyseur d’un changement structurel positif. En affirmant la souveraineté numérique, en développant des capacités nationales solides et en rééquilibrant ses partenariats, le pays peut émerger comme un leader régional en matière de gouvernance numérique sécurisée et responsable. Dans un contexte où de nombreux États africains se posent des questions similaires concernant les systèmes d’identité gérés par l’étranger et les violations de données à grande échelle, la réponse du Sénégal enverra un signal puissant à travers le continent.

Je suis convaincu que le Sénégal possède le capital humain, la maturité institutionnelle et le statut diplomatique nécessaires pour tracer cette voie. Ce qu’il faut maintenant, c’est une décision politique claire : traiter l’infrastructure numérique et la cybersécurité non pas comme des questions techniques secondaires, mais comme des éléments fondamentaux de la sécurité nationale et de la souveraineté.

Je suis disponible pour aider le Sénégal à sécuriser ce qui compte le plus et à améliorer sa posture de gestion des risques en cybersécurité.

Si vous avez des questions ou souhaitez un suivi, merci de m’envoyer un e-mail à fallgallo@gmail.com.

Respectueusement,

Commentaires (2)

Participer à la Discussion

Règles de la communauté :

💡 Astuce : Utilisez des emojis depuis votre téléphone ou le module emoji ci-dessous. Cliquez sur GIF pour ajouter un GIF animé. Collez un lien X/Twitter ou TikTok pour l'afficher automatiquement.